La sécurité des ordinateurs et des smartphones s’améliore constamment. Bien que les technologies actuelles soient relativement sécurisées et qu'Apple essaie de corriger immédiatement les failles de sécurité dans la plupart des cas, il ne peut toujours pas être garanti que votre appareil ne sera pas piraté. Les attaquants peuvent utiliser plusieurs méthodes pour y parvenir, s’appuyant le plus souvent sur l’inattention des utilisateurs et leur ignorance. Cependant, l'agence gouvernementale américaine National Cyber Security Center (NCSC) s'est désormais fait entendre, en mettant en garde contre d'éventuels risques et en publiant 10 conseils pratiques pour prévenir ces problèmes. Alors regardons-les ensemble.

Il pourrait être vous intéresse

Mettre à jour le système d'exploitation et les applications

Comme nous l'avons déjà mentionné dans l'introduction, (pas seulement) Apple essaie de corriger toutes les failles de sécurité connues en temps opportun grâce à des mises à jour. De ce point de vue, il est clair que pour obtenir une sécurité maximale, il est nécessaire que vous disposiez toujours du système d'exploitation le plus à jour, qui assure presque la plus grande protection contre les erreurs mentionnées, qui pourraient autrement être exploitées. au profit des attaquants. Dans le cas d'un iPhone ou d'un iPad, vous pouvez mettre à jour le système via Paramètres > Général > Mise à jour du logiciel.

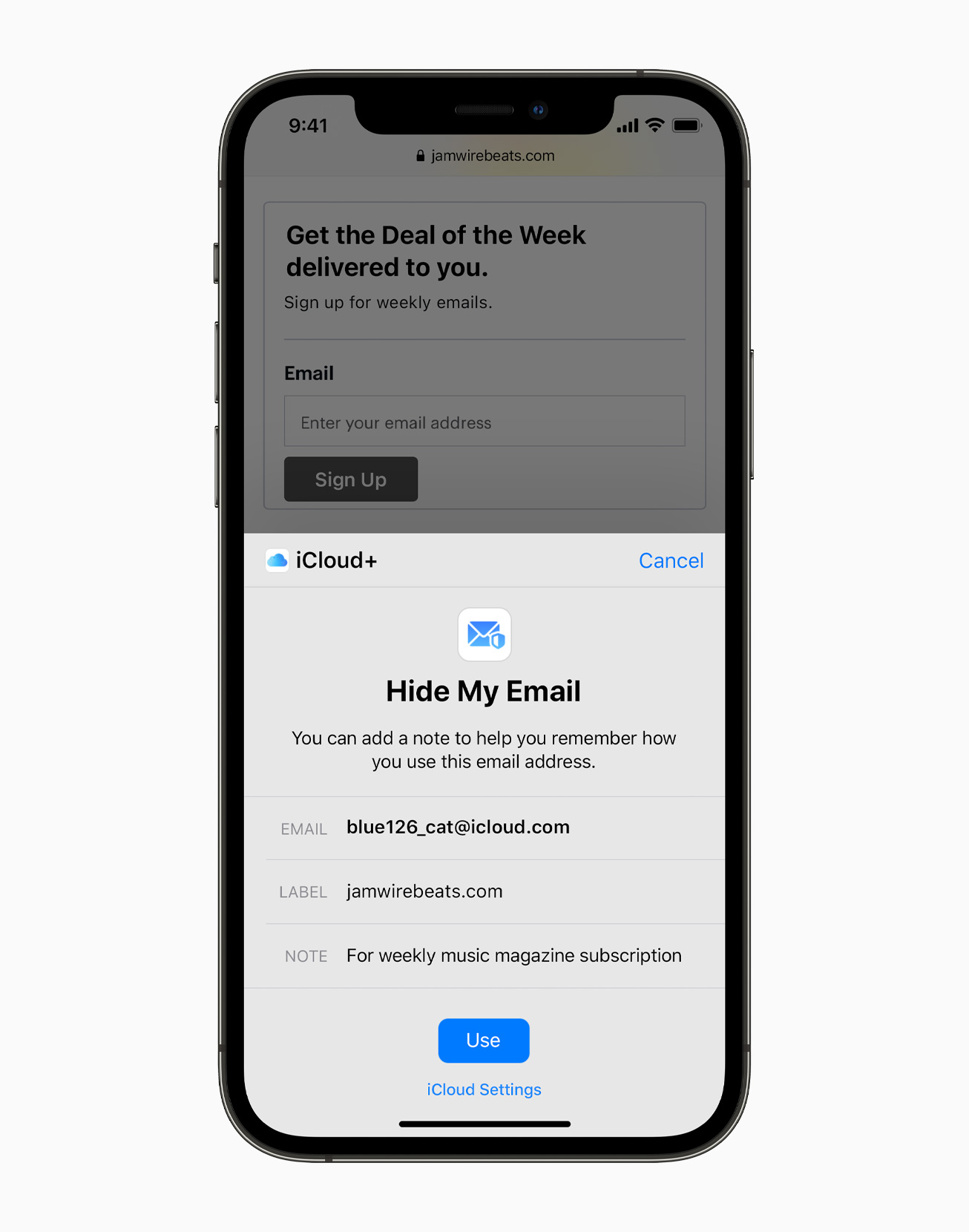

Méfiez-vous des e-mails des inconnus

Si un e-mail provenant d’un expéditeur inconnu arrive dans votre boîte de réception, vous devez toujours être prudent. De nos jours, les cas de phishing sont de plus en plus courants, dans lesquels un attaquant se fait passer pour une autorité vérifiée et tente de vous soutirer des informations sensibles - par exemple, des numéros de carte de paiement et autres - ou peut également abuser des informations des utilisateurs. faites confiance et piratez directement leurs appareils.

Méfiez-vous des liens et pièces jointes suspects

Même si la sécurité des systèmes d'aujourd'hui est à un niveau complètement différent de ce qu'elle était, par exemple, il y a dix ans, cela ne signifie pas que vous êtes en sécurité à 100 % sur Internet. Dans certains cas, il suffit d'ouvrir un e-mail, un lien ou une pièce jointe et soudain, votre appareil peut être attaqué. Il n’est donc pas étonnant qu’il soit constamment recommandé de n’ouvrir aucun des éléments mentionnés lorsqu’il s’agit d’e-mails et de messages provenant d’expéditeurs inconnus. Vous pourriez vraiment vous tromper.

Cette méthode est à nouveau liée au phishing susmentionné. Les attaquants se font souvent passer pour, par exemple, des sociétés bancaires, téléphoniques ou publiques, ce qui peut gagner la confiance déjà mentionnée. L'intégralité de l'e-mail peut sembler sérieuse, mais par exemple, le lien peut conduire vers un site Web non original avec un design pratiquement décrit. Il suffit ensuite d'un moment d'inattention et vous transmettez soudainement vos données de connexion et d'autres informations à l'autre partie.

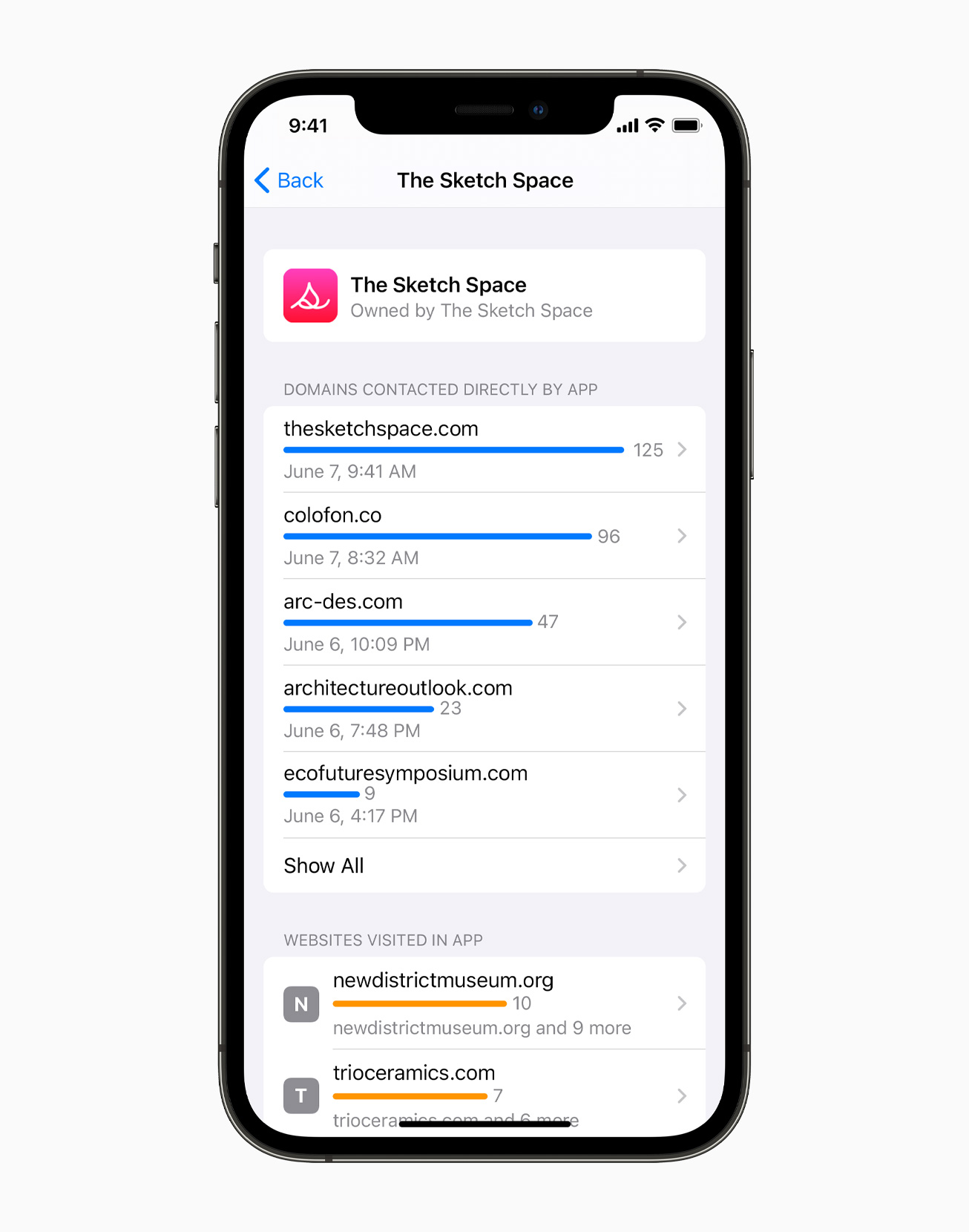

Vérifiez les liens

Nous avons déjà abordé ce point dans le point précédent. Les attaquants peuvent vous envoyer un lien qui semble tout à fait normal à première vue. Il suffit d'une lettre lancée et cliquer dessus vous redirige vers le site Web de l'attaquant. De plus, cette pratique n’est pas compliquée du tout et peut facilement donner lieu à des abus. Les navigateurs Internet utilisent dans la grande majorité des cas des polices dites sans empattement, ce qui signifie que, par exemple, une petite lettre L peut être remplacée par un I majuscule sans même que vous vous en rendiez compte au premier coup d'œil.

Si vous tombez sur un lien d’apparence normale provenant d’un expéditeur inconnu, vous ne devez absolument pas cliquer dessus. Au lieu de cela, il est beaucoup plus sûr d’ouvrir simplement votre navigateur et d’accéder au site de manière traditionnelle. De plus, dans l’application Mail native sur iPhone et iPad, vous pouvez maintenir votre doigt sur un lien pour voir un aperçu de la destination réelle du lien.

Redémarrez votre appareil de temps en temps

Vous ne vous attendez peut-être pas à ce que le National Cyber Security Center des États-Unis recommande de redémarrer votre appareil de temps en temps. Cependant, cette procédure apporte plusieurs avantages intéressants. Non seulement vous effacerez votre mémoire temporaire et augmenterez théoriquement les performances, mais en même temps vous pourrez vous débarrasser des logiciels dangereux qui pourraient théoriquement dormir quelque part dans ladite mémoire temporaire. En effet, certains types de logiciels malveillants « restent en vie » grâce à la mémoire temporaire. Bien entendu, la fréquence à laquelle vous redémarrez votre appareil dépend entièrement de vous, car elle dépend de plusieurs facteurs. NCSC recommande au moins une fois par semaine.

Protégez-vous avec un mot de passe

Il est extrêmement facile de sécuriser votre appareil de nos jours. Parce que nous disposons de systèmes sophistiqués tels que Touch ID et Face ID, qui rendent beaucoup plus difficile la violation de la sécurité. Il en va de même pour les téléphones mobiles équipés du système d'exploitation Android, qui reposent principalement sur un lecteur d'empreintes digitales. Dans le même temps, en sécurisant votre iPhone ou iPad via un verrouillage à code et une authentification biométrique, vous cryptez automatiquement toutes les données de votre appareil. En théorie, il est pratiquement impossible d’accéder à ces données sans (deviner) le mot de passe.

Il pourrait être vous intéresse

Pour autant, les appareils ne sont pas incassables. Avec un équipement professionnel et des connaissances appropriées, pratiquement tout est possible. Même si vous ne rencontrerez peut-être jamais une telle menace, car il est peu probable que vous soyez la cible de cyberattaques sophistiquées, il convient néanmoins de se demander s’il ne serait pas préférable de renforcer la sécurité d’une manière ou d’une autre. Dans ce cas, il est recommandé de choisir un mot de passe alphanumérique plus long, dont le déchiffrement peut facilement prendre des années - à moins que vous ne définissiez votre nom ou la chaîne "123456».

Avoir un contrôle physique sur l’appareil

Pirater un appareil à distance peut être assez délicat. Mais la situation est pire lorsqu'un attaquant parvient à accéder physiquement, par exemple, à un téléphone donné, auquel cas il ne lui faudra que quelques instants pour le pirater ou y installer un logiciel malveillant. Pour cette raison, l'agence gouvernementale vous recommande de prendre soin de votre appareil et de vous assurer qu'il est verrouillé lorsque, par exemple, vous le placez sur une table, dans votre poche ou votre sac.

Par ailleurs, le Centre national de cybersécurité ajoute que si, par exemple, un inconnu vous demandait s'il pouvait vous appeler en cas d'urgence, vous pouvez toujours l'aider. Il vous suffit d'être très prudent et, par exemple, d'exiger que vous saisissiez vous-même le numéro de téléphone du destinataire, puis de donner votre téléphone. Par exemple, un tel iPhone peut également être verrouillé pendant un appel actif. Dans ce cas, activez simplement le mode haut-parleur, verrouillez l'appareil avec le bouton latéral, puis revenez au combiné.

Utilisez un VPN de confiance

L'un des meilleurs moyens de préserver votre confidentialité et votre sécurité en ligne est d'utiliser un service VPN. Bien qu'un service VPN puisse crypter la connexion de manière assez fiable et masquer votre activité auprès du fournisseur Internet et des serveurs visités, il est extrêmement important que vous utilisiez un service vérifié et fiable. Il y a un petit hic. Dans ce cas, vous pouvez pratiquement cacher votre activité en ligne, votre adresse IP et votre emplacement à presque toutes les parties, mais le fournisseur VPN a naturellement accès à ces données. Cependant, les services réputés garantissent qu’ils ne stockent aucune information sur leurs utilisateurs. Pour cette raison, il est également approprié de décider si vous paierez un supplément pour un fournisseur vérifié ou si vous essayez une entreprise plus fiable qui fournit des services VPN gratuitement, par exemple.

Il pourrait être vous intéresse

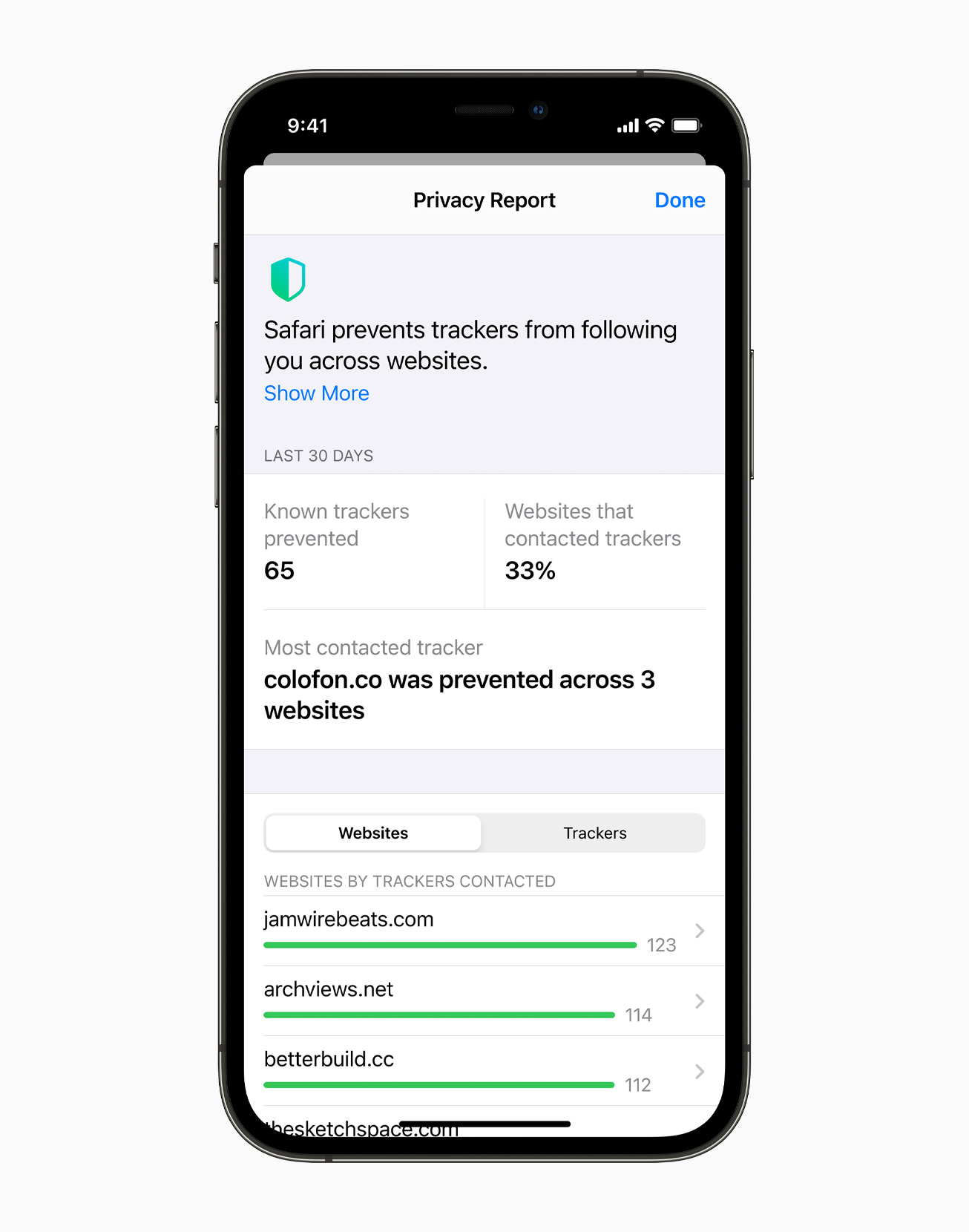

Désactiver les services de localisation

Les informations de localisation des utilisateurs sont extrêmement précieuses dans divers secteurs. Ils peuvent devenir un excellent outil pour les spécialistes du marketing, par exemple en termes de ciblage publicitaire, mais bien sûr, les cybercriminels s'y intéressent également. Ce problème est en partie résolu par les services VPN, qui peuvent masquer votre adresse IP et votre emplacement, mais malheureusement pas pour tout le monde. Vous disposez certainement de plusieurs applications sur votre iPhone avec accès aux services de localisation. Ces applications peuvent ensuite prendre la position exacte à partir du téléphone. Vous pouvez supprimer leur accès dans Paramètres > Confidentialité > Services de localisation.

Il pourrait être vous intéresse

Utiliser le bon sens

Comme nous l’avons déjà indiqué à plusieurs reprises, pratiquement aucun appareil n’est totalement résistant au piratage. En même temps, cela ne veut pas dire que c’est quelque chose de trop simple et ordinaire. Grâce aux possibilités actuelles, il est relativement facile de se défendre contre ces cas, mais l'utilisateur doit avant tout être prudent et faire preuve de bon sens. Pour cette raison, vous devez faire attention à vos informations sensibles et bien sûr ne pas cliquer sur tous les liens qu’un prince nigérian autoproclamé envoie à votre courrier électronique.

Adam Kos

Adam Kos