Lundi, nous vous avons informé le premier hack AirTag, qui a été pris en charge par un expert allemand en sécurité. Plus précisément, il a réussi à pénétrer dans le microcontrôleur et à écraser le micrologiciel, grâce auquel il a pu définir une URL arbitraire qui sera ensuite affichée au chercheur lorsque le produit est en mode Perdu. Une autre chose intéressante a fait le tour d’Internet aujourd’hui. Un autre expert en sécurité, Fabian Bräunlein, a trouvé un moyen d'exploiter le réseau Find pour envoyer des messages.

Il pourrait être vous intéresse

Qu'est-ce que le réseau Find ?

Rappelons d'abord brièvement ce qu'est réellement le réseau Najít. Il s'agit d'un regroupement de tous les produits Apple pouvant communiquer entre eux de manière sécurisée. C’est ce qu’Apple utilise principalement pour son localisateur AirTag. Il partage une localisation relativement détaillée avec son propriétaire même lorsqu'ils s'éloignent l'un de l'autre sur plusieurs kilomètres. Il suffit qu’une personne possédant un iPhone passe par exemple à côté d’un AirTag perdu. Les deux appareils sont immédiatement connectés, l'iPhone envoie alors des informations sur la localisation du localisateur sous une forme sécurisée, et le propriétaire peut ainsi voir approximativement où il pourrait se trouver.

Abus de réseau Trouver

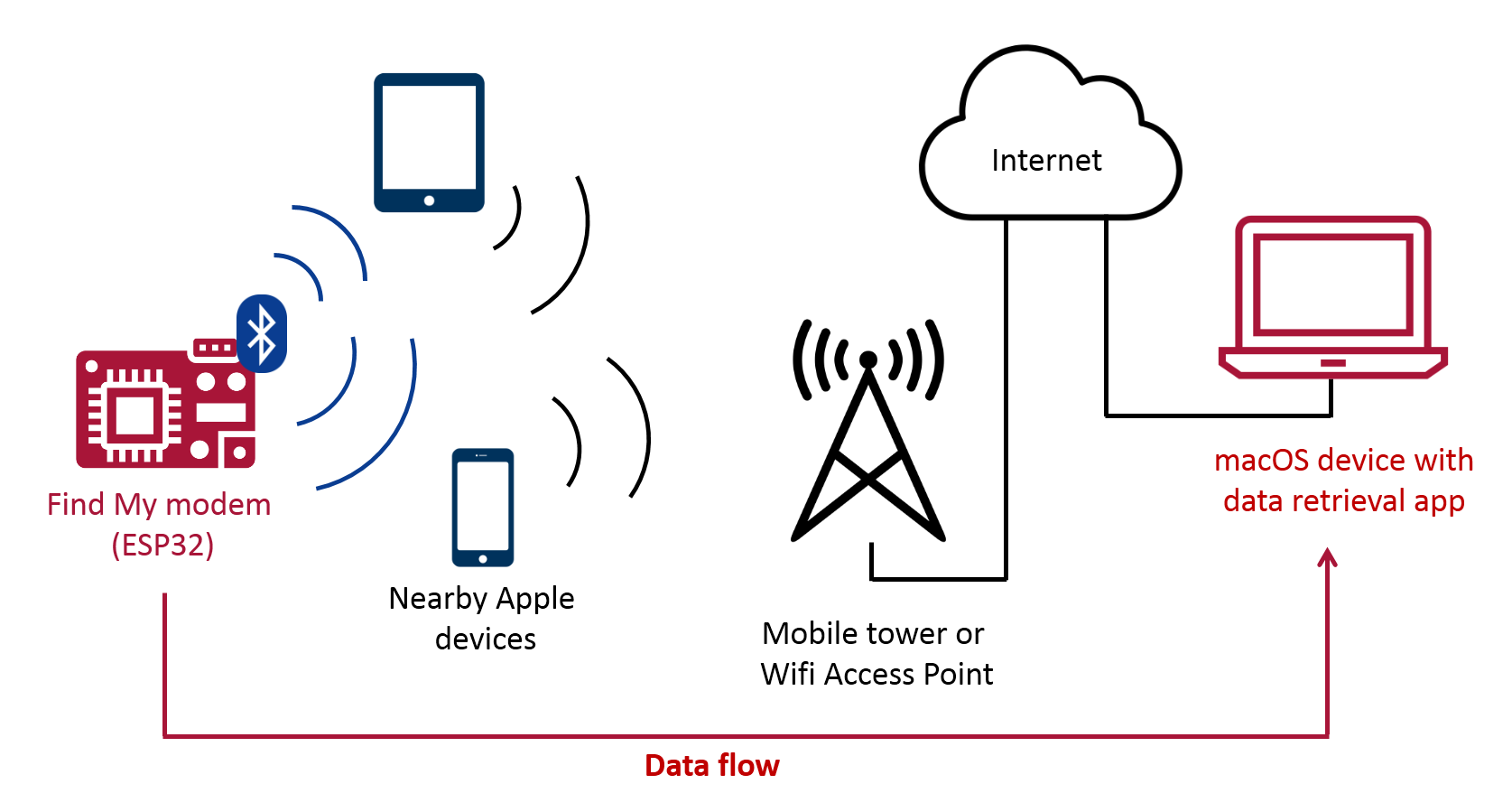

L’expert en sécurité susmentionné avait une chose en tête. S'il est possible d'envoyer des informations de localisation sur le réseau de cette manière, même sans connexion Internet (AirTag ne peut pas se connecter à Internet - ndlr), cela pourrait peut-être aussi être utilisé pour envoyer des messages plus courts. Bräunlein a su exploiter exactement cela. Dans sa démonstration, il a également montré la taille réelle d'un texte pouvant être envoyé à partir du microcontrôleur lui-même, qui exécute sa propre version de firmware. Ce texte a ensuite été reçu sur un Mac pré-préparé, qui était également équipé de sa propre application pour décoder et afficher les données reçues.

Pour l’instant, il n’est pas tout à fait clair si cette procédure pourrait devenir dangereuse entre de mauvaises mains, ou comment elle pourrait être utilisée à mauvais escient. Quoi qu'il en soit, il existe des opinions sur Internet selon lesquelles Apple ne pourra pas empêcher une telle chose aussi facilement, paradoxalement en raison de l'importance accordée à la confidentialité et de la présence d'un cryptage de bout en bout. L'expert a décrit l'ensemble du processus en détail à sa manière blogu.

Il pourrait être vous intéresse

Adam Kos

Adam Kos