Des chercheurs de l'Université chinoise du Zheijiang ont découvert une chose très intéressante, à savoir que les assistants intelligents des téléphones portables (en l'occurrence Siri et Alexa) peuvent être attaqués de manière très simple sans que le propriétaire de l'appareil attaqué n'en ait la moindre idée. Les attaques guidées par ultrasons sont inaudibles pour l’oreille humaine, mais le microphone de votre appareil peut les détecter et, en fin de compte, peut être commandé dans de nombreux cas.

Il pourrait être vous intéresse

Cette méthode d'attaque s'appelle "DolphinAttack" et fonctionne sur un principe très simple. Tout d’abord, il est nécessaire de convertir les commandes vocales humaines en fréquences ultrasoniques (bande 20 000 Hz et plus), puis d’envoyer ces commandes à l’appareil ciblé. Tout ce dont vous avez besoin pour une transmission sonore réussie est un haut-parleur de téléphone connecté à un petit amplificateur et un décodeur à ultrasons. Grâce au microphone sensible de l'appareil attaqué, les commandes sont reconnues et le téléphone/tablette les prend comme des commandes vocales classiques de son propriétaire.

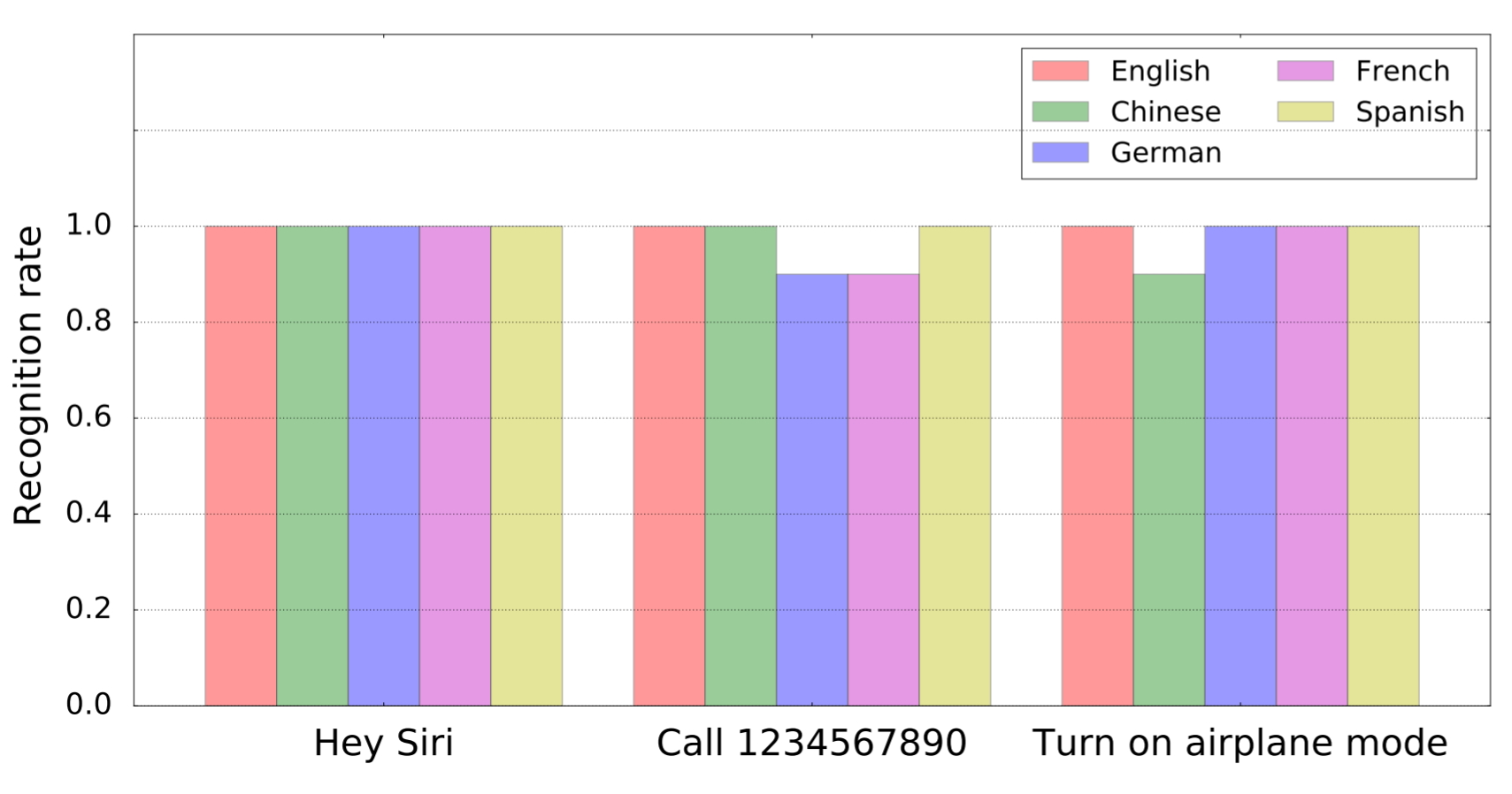

Dans le cadre de l'étude, il s'est avéré que pratiquement toutes les assistantes féminines du marché réagissent à de telles commandes ajustées. Que ce soit Siri, Alexa, Google Assistant ou Samsung S Voice. L'appareil testé n'a eu aucune influence sur le résultat du test. La réaction des assistants a donc été reçue à la fois depuis le téléphone et depuis une tablette ou un ordinateur. Plus précisément, des iPhones, iPads, MacBooks, Google Nexus 7, Amazon Echo et même Audi Q3 ont été testés. Au total, il y avait 16 appareils et 7 systèmes différents. Les commandes échographiques ont été enregistrées par tout le monde. Ce qui est peut-être encore plus effrayant, c'est le fait que les commandes modifiées (et inaudibles à l'oreille humaine) ont également été reconnues par la fonction de reconnaissance vocale.

Plusieurs procédures ont été utilisées dans les tests. D'une simple commande pour composer un numéro, à l'ouverture d'une page dictée ou à la modification de paramètres spécifiques. Dans le cadre du test, il a même été possible de modifier la destination de la navigation de la voiture.

La seule nouvelle positive concernant cette nouvelle méthode de piratage de l'appareil est le fait qu'elle fonctionne actuellement à environ un mètre et demi à deux mètres. La défense sera difficile, car les développeurs d'assistants vocaux ne voudront pas limiter les fréquences des commandes détectées, car cela pourrait conduire à un pire fonctionnement de l'ensemble du système. Mais à l’avenir, il faudra trouver une solution.

Source: Engadget

Puisque vous traduisez l’article, vous auriez pu le rendre plus compréhensible. Depuis l'original anglais, la façon dont cela fonctionne est beaucoup moins déroutante. La défense est triviale, il suffit d'ignorer les commandes qui proviennent uniquement des fréquences ultrasoniques.

Oui, et comme indiqué dans l'article, les développeurs n'ignoreront pas les commandes provenant des fréquences ultrasoniques, car il n'est pas tout à fait clair comment cela affecterait la qualité et les capacités de reconnaissance des commandes vocales classiques.

Non, l'article dit de couper le spectre. J'ai proposé d'ignorer l'entrée, qui est composée uniquement de la partie ultrasonore du spectre.